Denne guide er lidt nørdet, men hvis man lige giver det en chance, burde du kunne genneføre denne ekstra sikring.

Jeg siger ikke at denne sikring kan stoppe den form for virus/vira, men den burde kunne stoppe den form for CyberKriminalitet.

Du er altid velkommen til at stille spørgsmål heunder artiklen. De fleste kommer via mail, og nogle kommer fra hjemmesider, der ikke er opdateret, så når du besøger sider på nettet, du måske ser som ok/gode/sikre, så kan de være årsag til at du får noget snavs på din Computer. Se mere om Phishing, som sådan mails hedder.

Ransomware er en slags virus, den findes i over 50 versioner, og er et lille program som bliver plantet på din computer, hvor den så leder efter en lang række af fil typer for derefter at kryptere/ødelægge disse filer. Når filerne er krypterede, beder den dig om at indbetale 1 bitcoin (ca 500$) via et link hvor du kan indbetale penge for ”måske” at få dekrypteret/genskabt alle dine filer igen.

Det ondsindede program, kan gå efter alle drev på din computer. – USB-drev, externe harddikse og både OneDrive, DropBox og Google Drive mm…

Linux er ikke fredet hvis man køre i administrator/root/supervisor tilstand. Det vil så sige, bruger du Ubuntu, Kubuntu, Lubuntu, Xubuntu, Linux Mint eller Ubuntu Mate, har du ikke problemer med dette.

Her er der en lidt dybere, teknisk information, om hvordan denne form for Cyber kriminalitet virker.

De første versioner har det været muligt at finde krypterings nøglen, som gjorde det muligt selv at dekryptere filerne, med hjælp af et program fra cisco.

Men programmet er nu lavet så smart så det kun er muligt at opsnappe nøglen mens den kryptere filerne. ( hvilket praktisk er umuligt. )

Så hvis man bliver ramt af en af de nyeste versioner, er der endnu ikke fundet en måde at redde dine filer på, uden at finde nøglen (praktisk umuligt).

- Hermed en lille forklaring på hvad det egentlig er vi gør i Windows 10 - prosedyre den virker også til Windows 7 og Windows 8.

Vi beder Windows´s eget policy center, om at stoppe åbning/kørsel af alle programmer, der ligger i en bestemt mappe.

Policy er en regel, som der er mange af i Windows. Og det er denne vi konfigurere nedenstående.

Fordi ransomware åbner sine virus - .exe filer fra mappen %appdata%, kan man simpelt stoppe den ved at oprette sikkerheds politiker i samtlige %appdata% biblioteker.

%appdata% er variabel fra bruger til bruger. Prøv at finde din %appdata% ved at trykke Windows-Tasten +R så kommer der en box, der skriver du %appdata% og tryker enter, den mappe der nu dukker op, er DIN Appdata...

Projektet kan lyde omfattende, men er faktisk ret simpelt.

Så derfor har ”jeg” lavet denne step-by-step guide med billeder, til at oprette disse politiker.

Der sker dette hver dag i Danmark, ikke kun firmaer, men også private… og at genskabe er praktisk umuligt, så…. Backup

Backup...

Backup.....

Backup... .... ...

Backup…………. ..........

Vi starter......

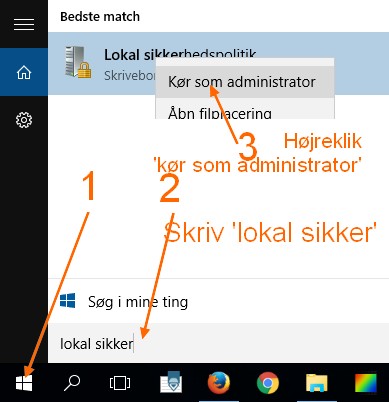

Tast Windows tasten, og begynd at skrive...

Søg efter ‘Lokal sikkerhedspolitik’ eller ‘Local security policy’

Højreklik og kør som administrator, se billed eherunder.

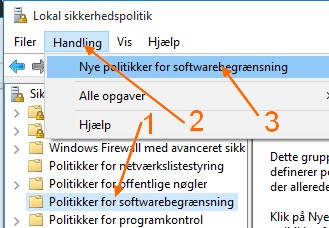

Vælg politikker for softwarebegrænsning, se billedet herunder...

Hvis du ikke ser panelet til højre som på billedet herunder, skal du klikke på handlinger og derefter på ny software politik, se billeder herover.

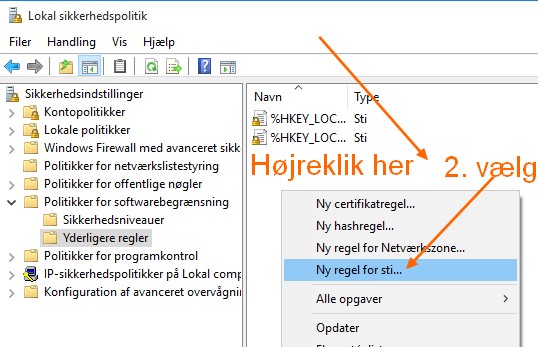

Højreklik i panelet til højre og tryk på Ny regel for sti… Se billedet herover...

I denne 'Ny regel for sti...'

Der klipper og klistrer du alle dem fra nedenstående liste...

Opret alle dem herunder, en for en…

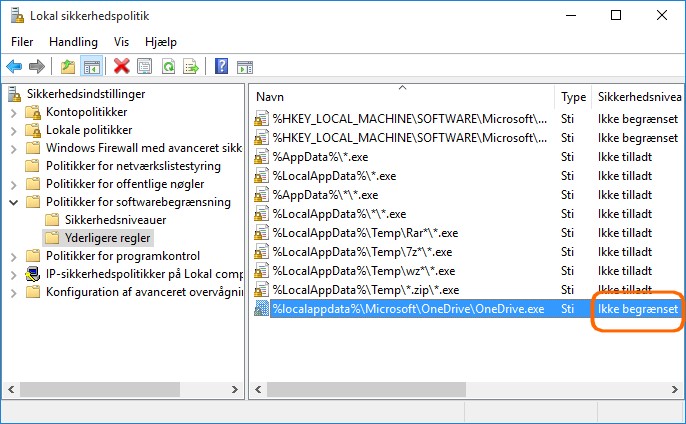

- %AppData%\*.exe

- %LocalAppData%\*.exe

- %AppData%\*\*.exe

- %LocalAppData%\*\*.exe

- %LocalAppData%\Temp\Rar*\*.exe

- %LocalAppData%\Temp\7z*\*.exe

- %LocalAppData%\Temp\wz*\*.exe

- %LocalAppData%\Temp\*.zip\*.exe

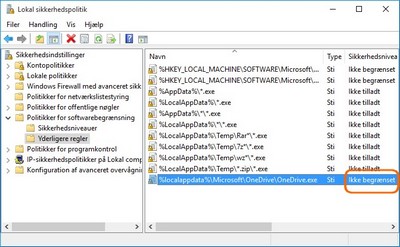

Hvis man skulle være så uheldig at man har et program som har lagt sin .exe fil i %appdata% eller %lokalappdata%, skal man sørge for at oprette stien til dette program og sætte sikkerhedsniveauet til ikke begrænset.

Eksemple på et program der ikke skal begrænses, som desvære har .exe fil som her ligger i appdata, er OneDrive fra Microsoft.

Herunder har vi så en regel som tillader netop denne Aplication/program.

OneDrive ! Bemærk %lokalappdata% !

- Kender du andre populære applikationer der mangler her, kontakt

- %localappdata%\Microsoft\OneDrive\OneDrive.exe

Læg mærke til reglen her, der er TILLADT denne Application/program... Se det færdige billede herunder.

Har man bare den mindste mistanke til at man har fået ransomware ind på sin maskine, så sørg for at TAG STRØMMEN FRA COMPUTEREN MED DET SAMME.

Åben den i fejlsikret tilstand og tag backup af dine filer.

De fleste opdager først man er inficeret når det er for sent, da den kryptere i baggrunden uden at forstyrre noget.

Og igen, hvis du har nogle spørgsmål, så skriv dem herunder i kommentarer.